Datenschutz für Unternehmen

Secure Cage Systems schützen Ihre Rechenanlagen

In diesem Beitrag geht es um die Sicherheit von EDV- und Serveranlagen in Unternehmen. Viele Unternehmer denken bei Datenschutz an Angriffe von außen auf die Software, beispielsweise durch Hacker. Oder an Missbrauch wie Datenklau per USB-Stick oder Manipulation der Datenbank durch das eigene Personal.

Die softwarebasierte Perspektive ist naheliegend, wenn es um die Berücksichtigung existenzieller Risiken geht. Funktioniert die IT nicht mehr, droht der Kollaps. Hierbei gibt es auch eine physische Komponente, die bei der Risikobewertung eine Rolle spielt.

Rechenanlagen sind oft nicht ausreichend geschützt

Zu oft stehen Server-Anlagen gar nicht oder nur unzureichend geschützt und für jede Person zugänglich. Dort, wo zufällig Platz ist, im Kopierraum, im Lagerraum oder dort, wo die Geräusche der Prozessoren die Mitarbeitenden nicht stören. Auch gemeinsam genutzte Räumlichkeiten mit Geschäfts- oder Wohnparteien erhöhen die Gefahr unberechtigter Zutritte und Zugriffe.

Objektive Risikobewertung erforderlich

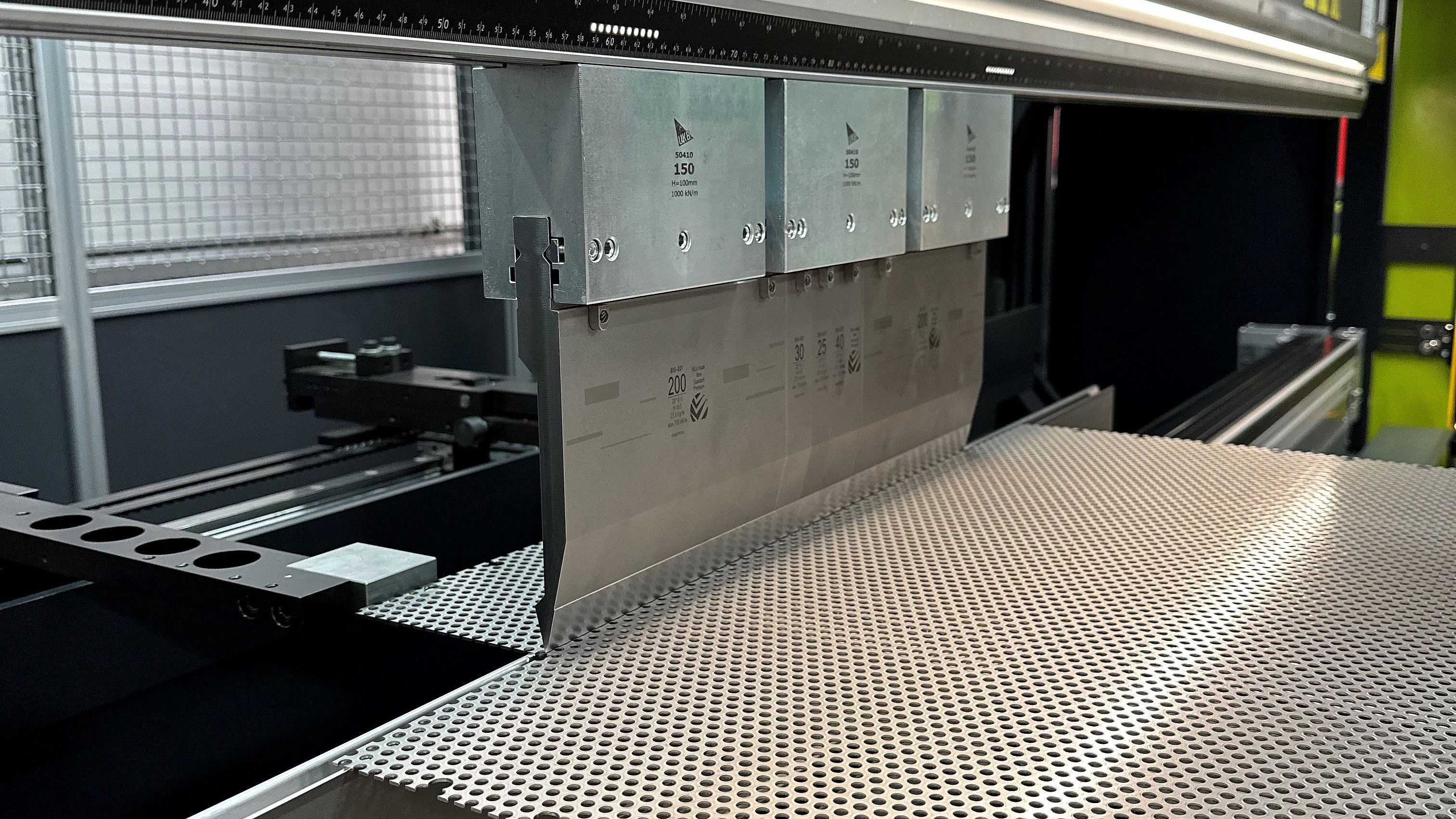

Wir von SCS – FACO produzieren Sicherheitskäfige zum Schutz von Serveranlagen vor Diebstahl, Manipulation und Beschädigung. Daher wissen wir, dass in vielen Unternehmen der physische Datenschutz bisher noch nicht oder nicht ausreichend in ein Sicherheitskonzept integriert ist. Uns stellt sich die Frage, warum die physische Datensicherheit in vielen Unternehmen nach wie vor mit wenig Priorität behandelt wird. Denn der Schaden, den ein entwendeter oder beschädigter Server für das Unternehmen darstellt, ist ebenso existenziell wie ein Hackerangriff auf die Software.

Unser Rückschluss ist, dass diese Gefahr subjektiv als nicht wahrscheinlich erachtet wird. Eine objektive Bewertung ist daher dringend notwendig. Der Gesetzgeber gibt hierfür Richtlinien vor.

Der physische Datenschutz per Gesetz

Zugrunde liegen:

- DSGVO (Datenschutzgrundverordnung) Art. 32 Abs. 1 lit. a-d

- BDSG (Bundesdatenschutzgesetz) § 64 Abs. 3 S.1

- GoB (Grundsätze ordnungsgemäßer Buchführung)

Im Wesentlichen geht es um die Sicherstellung der Funktionsfähigkeit der Systeme und um das Errichten lokaler Zugangsberechtigungen. Es muss also geregelt sein, wer Zugang zu den Rechenanlagen haben darf – Stichwort „Zutrittskontrolle“. Genaue Angaben dazu finden sich in den „Technisch Organisatorischen Maßnahmen“, kurz TOMs:

- Zäune, Pforten und andere räumliche Begrenzungen

- Sicherheitsschlösser

- Schließsysteme mit Codesperren

- Chipkarten für verschlossene Bereiche

- Zugangssperren, die mit biometrischen Merkmalen abgesichert sind

Diese Bereiche werden durch unsere Security Cages DSGVO-konform abgedeckt.

Mit Secure Cages für Sicherheit sorgen

Unsere Secure Cages konzipieren wir den jeweiligen örtlichen Gegebenheiten entsprechend.

Der individuelle Aufbau kann bereits in wenigen Wochen umgesetzt werden. Auf die Laufzeit gerechnet sind die Kosten gering. Weitere Informationen und konkrete Produktbeispiele mit Preisen finden Sie auf unserer Secure Cage Systems Website.

Neben dem physischen Schutz sind Secure Cages nach außen und innen ein starkes Symbol für den verantwortungsvollen Umgang mit Personal- und Kundendaten und haben einen positiven Effekt auf das Unternehmensimage.